Benvenuto a tutti, cari lettori! In questo articolo, ci addentreremo in un argomento molto serio e attuale: la cyber sicurezza. So bene che la parola “cyber sicurezza” può sembrare complicata e piena di termini tecnici difficili da capire, ma prometto di spiegare tutto in maniera chiara e semplice, proprio come farebbe Salvatore Aranzulla. Iniziamo! Parliamo di un argomento che ha colpito le prime pagine dei giornali di recente: gli enti governativi europei sono stati vittime di un cyberattacco. Che cos’è un cyberattacco? Beh, è un tipo di attacco che avviene nel mondo digitale, piuttosto che nel mondo fisico. Alcuni cybercriminali (persone che commettono reati utilizzando computer e internet) hanno cercato di ottenere informazioni riservate inviando email ingannevoli a varie ambasciate e ministeri degli Affari Esteri. Questa pratica è nota come phishing.

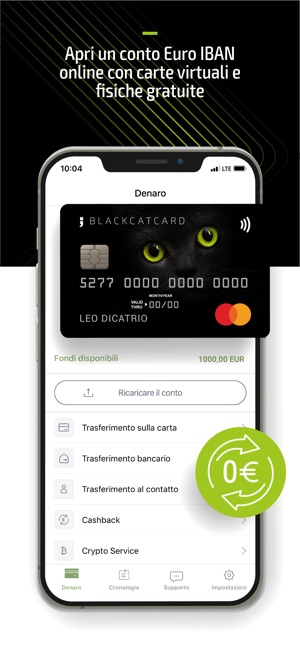

Adesso, potresti chiederti: Cos’è il phishing? Il phishing è una tecnica usata dai cybercriminali per tentare di ottenere informazioni riservate, come nomi utente, password e dettagli sulla carta di credito, fingendo di essere un’entità affidabile in una comunicazione elettronica. Spesso, i criminali informatici useranno email, siti web o messaggi di testo che sembrano provenire da banche, aziende o amici, ma in realtà sono trappole progettate per ingannarti. Nella storia che stiamo raccontando, i criminali hanno usato documenti diplomatici per cercare di ingannare le loro vittime.

| 🔍 Punto di Fatto | 💡 Dettagli |

|---|---|

| 🎯 Attacco | Phishing mirato agli enti governativi europei |

| 🌐 Bersaglio | Ambasciate e ministeri degli Affari Esteri di vari paesi europei |

| 💻 Metodo di Attacco | Utilizzo di documenti esca e due diverse catene di infezione per diffondere il malware PlugX |

| 🇨🇳 Presunti responsabili | Gruppi di cybercriminali con base in Cina |

| 🛡️ Protezione | Adozione di misure di sicurezza adeguate, educazione e consapevolezza dei possibili attacchi |

Cos’è il phishing 🎣?

| Termine | Descrizione |

|---|---|

| 🎣 Phishing | Forma di attacco cibernetico che utilizza comunicazioni fraudolente (email, messaggi, siti web) per ingannare l’utente e indurlo a condividere informazioni sensibili o personali. |

| 📨 Spam | Invio massivo di email indesiderate, spesso a scopo pubblicitario. |

| 💥 Effetti del Phishing | Furti d’identità, frodi con carte di credito, attacchi ransomware, violazioni di dati e perdite finanziarie. |

Immagina di ricevere una e-mail che sembra provenire dal tuo istituto bancario, che ti chiede di aggiornare i tuoi dettagli per motivi di sicurezza. Clicchi sul link e inserisci le tue informazioni, solo per scoprire in seguito che in realtà è stata un’operazione di phishing.

Si tratta di e-mail, messaggi di testo, chiamate telefoniche o siti web fraudolenti progettati per ingannare gli utenti e indurli a scaricare malware, condividere informazioni sensibili o dati personali (ad esempio, numeri di previdenza sociale e di carte di credito, numeri di conti bancari, credenziali di accesso), o ad eseguire altre azioni che li espongono o espongono le loro organizzazioni alla criminalità informatica.

Come Funziona il Phishing? 🎣➡️🕸️

| Passaggio | Descrizione | Emoji |

|---|---|---|

| Preparazione | Gli attaccanti scelgono un obiettivo e studiano le sue abitudini online | 🎯🕵️♂️ |

| Attacco | Inviano un’email o un messaggio che sembra legittimo e crea un senso di urgenza | 📧⏰ |

| Inganno | La vittima clicca sul link o scarica l’allegato contenuto nel messaggio | 🖱️🎣 |

| Raccolta | Gli attaccanti raccolgono le informazioni personali che la vittima inserisce nel sito web truffa o tramite il malware installato | 🕸️💰 |

Mettiamola così: ricevi un’email che sembra provenire da un mittente di cui ti fidi, come il tuo istituto bancario o un social network che utilizzi. Questo è il primo passaggio di un tipico attacco di phishing: creare un messaggio che sembra legittimo e affidabile. L’email potrebbe contenere un messaggio che ti sollecita a fare qualcosa, come cliccare su un link o scaricare un allegato. Il messaggio può creare un senso di urgenza, per esempio dicendo che il tuo conto è a rischio se non agisci subito. Il tuo istinto ti spinge a fare quello che l’email ti chiede: ed è qui che caschi nella trappola.

Se l’inganno riesce, ti trovi ad essere indirizzato su un sito web truffa. A prima vista, sembra uguale a quello reale, ma è solo un’imitazione creata per rubare le tue informazioni. Quando inserisci i tuoi dati, questi vengono inviati direttamente agli attaccanti. Inoltre, l’email di phishing potrebbe anche indurti a scaricare un file che, una volta aperto, installa un malware sul tuo computer. Questo software malevolo può rubare ulteriori informazioni, danneggiare il tuo sistema o prendere il controllo del tuo computer.

🌍 Attacco ad enti governativi europei con Phishing e Malware Plugx

Nell’aprile del 2023, l’agenzia europea per la sicurezza cibernetica, ENISA (European Union Agency for Cybersecurity), ha rilevato attività sospette in diverse reti governative dell’Unione Europea. Inizialmente, il sospetto era che si trattasse di un piccolo gruppo di criminali cibernetici, ma l’escalation dell’attività e la complessità delle tecniche utilizzate hanno rapidamente cambiato questo punto di vista. Il 15 aprile, dopo un’indagine più approfondita, l’ENISA ha rilasciato una dichiarazione formale rivelando che un gruppo di hacker noto come Mustang Panda era presumibilmente dietro l’attacco. Secondo l’agenzia, gli hacker hanno utilizzato un metodo sofisticato di phishing noto come SmugX per infiltrarsi nelle reti governative.

“L’attacco inizia con una serie di e-mail di phishing ben progettate, indirizzate a funzionari di alto livello all’interno degli enti governativi”, ha affermato l’ENISA nella sua dichiarazione. “Queste e-mail contengono allegati dannosi o link a siti web compromessi, e una volta aperti o cliccati, installano un malware noto come PlugX sul dispositivo della vittima.” Il malware PlugX è particolarmente pericoloso. Una volta installato, offre agli hacker un accesso remoto completo al dispositivo compromesso, consentendo loro di eseguire comandi, installare ulteriori software dannosi e rubare dati. “L’attacco è particolarmente insidioso perché utilizza tecniche di ingegneria sociale per ingannare le vittime”, ha continuato l’ENISA. “Le e-mail di phishing sono progettate per sembrare legittime e spesso imitano comunicazioni interne o da altre agenzie governative.”

🇨🇳 L’Identità dei Presunti Attaccanti: Mustang Panda

Sebbene l’identificazione definitiva degli autori di un attacco cibernetico possa essere complessa, le prove raccolte finora indicano che gli attacchi potrebbero essere stati condotti da un gruppo di hacker conosciuto come Mustang Panda.

Secondo un rapporto del Threat Intelligence Group di Anomali, Mustang Panda, anche noto come RedDelta o Temp.Hex, è un gruppo di hacker presumibilmente di origine cinese. Questo gruppo è noto per i suoi attacchi mirati a enti governativi, organizzazioni internazionali e altre entità che detengono grandi quantità di informazioni sensibili.

Mustang Panda è stato collegato a una serie di attacchi sofisticati in passato e la sua presunta implicazione in questo caso solleva preoccupazioni serie sulla sicurezza dei dati governativi a livello europeo. La complessità e l’efficacia dei loro metodi dimostrano un alto livello di competenza e risorse, sottolineando la crescente minaccia che i cybercriminali rappresentano per le organizzazioni di tutto il mondo.

Cosa comporta un attacco phishing?

| Emoticon | Posizione Zero | Spiegazione Facile |

|---|---|---|

| 🎣 | Phishing | Questo simbolo rappresenta il phishing, una tecnica usata dai malintenzionati per “pescare” le tue informazioni sensibili. Ti inviano un messaggio o una email che sembra provenire da una fonte fidata, come la tua banca o un social network, ma in realtà è un trucco. Se segui il loro link o inserisci le tue informazioni, finisci per consegnargli i tuoi dati. |

| 🎭 | Imitazione | I truffatori del phishing sono maestri dell’imitazione. Creano email e siti web che sembrano quasi identici a quelli reali. Possono usare il logo della tua banca, copiare lo stile delle sue comunicazioni, e persino falsificare l’indirizzo email del mittente. |

| 🕵️ | Inganno | Il phishing si basa sull’inganno. I truffatori cercano di ingannarti per farti rivelare le tue informazioni. Potrebbero cercare di spaventarti dicendo che il tuo conto bancario è a rischio, o tentarti con un premio o un’offerta speciale. |

| 🔐 | Informazioni Sensibili | Le informazioni che i truffatori del phishing cercano di rubare sono spesso molto sensibili. Questo può includere il tuo nome utente e la password per un servizio online, il numero della tua carta di credito, o altre informazioni personali. Se rubano queste informazioni, possono accedere ai tuoi conti, fare acquisti a tuo nome, o persino rubare la tua identità. |

| 🛡️ | Protezione | La migliore protezione contro il phishing è l’educazione e la prudenza. Sii sempre sospettoso di messaggi che ti chiedono di inserire le tue informazioni personali, soprattutto se non ti aspetti di ricevere un messaggio da quella fonte. E ricorda, una vera organizzazione non ti chiederà mai di fornire la tua password o altre informazioni sensibili tramite email o messaggio. |

Il phishing è uno dei metodi più comuni utilizzati in attacchi cibernetici. Si tratta di un tentativo di ottenere informazioni sensibili, come nomi utente, password e dettagli di carte di credito, attraverso l’imitazione di una comunicazione legittima da parte di un’organizzazione fidata. Questo è stato uno dei principali strumenti utilizzati nell’attacco.

Cos’è SmugX: Un Nuovo Tipo di Phishing

SmugX non è solo una semplice email di phishing. È un’operazione di ingegneria sociale altamente mirata che utilizza una serie di tattiche avanzate per ingannare le sue vittime. La sua complessità è ciò che lo rende tanto pericoloso. Prima di tutto, SmugX si basa su una vasta ricerca sulla vittima. Gli aggressori cercano di comprendere a fondo la persona o l’organizzazione che stanno mirando. Cercano di scoprire dettagli come le abitudini di email, le relazioni professionali, e i flussi di lavoro interni.

Questo livello di dettaglio permette loro di creare messaggi di phishing incredibilmente convincenti. Inoltre, SmugX utilizza tecniche di spoofing avanzate. Gli aggressori possono falsificare l’indirizzo email del mittente e il contenuto dell’email per far sembrare che provenga da una fonte legittima. Questo può ingannare anche le persone più attente e avvedute. Infine, SmugX può includere malware o link dannosi nell’email. Questo può consentire agli aggressori di ottenere un controllo ancora maggiore sul sistema della vittima.

Il Malware PlugX e il Suo Ruolo nell’Attacco

Il malware PlugX è uno strumento estremamente potente a disposizione degli hacker. È un Trojan di accesso remoto (RAT) che, una volta installato su un dispositivo, permette agli aggressori di esercitare un controllo praticamente completo sul sistema.

Questo malware ha giocato un ruolo fondamentale nell’attacco agli enti governativi europei. Una volta che gli utenti sono stati ingannati nel fornire le loro credenziali attraverso l’attacco di phishing SmugX, gli aggressori hanno utilizzato PlugX per infiltrarsi nei loro sistemi.

PlugX è noto per la sua natura stealth e le sue capacità avanzate. È in grado di bypassare molti dei più comuni strumenti antivirus e può rimanere nascosto sul dispositivo infetto per lungo tempo senza essere rilevato. Inoltre, è dotato di una serie di funzionalità che consentono agli aggressori di effettuare una varietà di attività malevole.

Queste attività includono:

- 📁 Rubare dati: PlugX può cercare e trasferire file sensibili dal dispositivo infetto agli aggressori.

- 📲 Installare ulteriori malware: gli aggressori possono utilizzare PlugX per scaricare e installare ulteriori software dannosi sul dispositivo della vittima.

- 💻 Controllo remoto: PlugX consente agli aggressori di controllare a distanza il dispositivo infetto, eseguire comandi e manipolare il sistema come desiderano.

Il suo uso in questo attacco è un promemoria inquietante di quanto possa essere devastante un malware avanzato come PlugX, soprattutto quando è nelle mani di aggressori motivati e competenti come si sospetta sia Mustang Panda.

Spam vs Phishing 📨 vs 🎣

Forse ti starai chiedendo: ma non è la stessa cosa dello spam? In realtà no, c’è una differenza sostanziale: lo spam è generalmente un fastidioso bombardamento di e-mail indesiderate, spesso a scopo pubblicitario. Il phishing, invece, è molto più subdolo: ha l’obiettivo specifico di trarre in inganno l’utente per fargli rivelare dati sensibili o personali.

Come sensibilizzare gli utenti agli attacchi di phishing?

Un modo per proteggere le tue organizzazioni dal phishing è l’educazione degli utenti. L’istruzione dovrebbe coinvolgere tutti i dipendenti. I dirigenti di alto livello sono spesso un obiettivo preferito dagli attaccanti. È importante insegnare a tutti come riconoscere una email di phishing e cosa fare quando ne ricevono una. 📚👥

Gli esercizi di simulazione di attacchi di phishing sono anche fondamentali per valutare come i tuoi dipendenti reagiscono a un attacco fittizio. Questi esercizi, spesso parte di programmi di formazione sulla sicurezza informatica, aiutano a rafforzare le lezioni apprese e a identificare le aree in cui è necessario ulteriore addestramento. 🚀💻

Infine, è importante mantenere aggiornate le tecnologie di sicurezza per difendersi efficacemente dai tentativi di phishing. Non esiste una singola tecnologia in grado di prevenire tutti gli attacchi di phishing, quindi è essenziale combinare vari strumenti e strategie per una protezione completa. 🔒🛡️

Quali sono i pericoli degli attacchi di phishing?

I pericoli degli attacchi di phishing sono vasti e variegati. A volte, per gli hacker basta ottenere informazioni sulla carta di credito della vittima o altri dati personali per trarne un profitto. 🏦💳 Altre volte, le email di phishing vengono inviate con lo scopo di ottenere le credenziali di accesso dei dipendenti o altre informazioni utili per perpetrare un attacco più sofisticato contro un’azienda specifica.

Attacchi informatici come le minacce avanzate persistenti (APT) e i ransomware spesso iniziano proprio con un attacco di phishing. 🔐💼

Conclusione e pensiero finale

In un mondo sempre più digitalizzato, la sicurezza informatica è diventata una priorità. Il phishing è una delle minacce più comuni e pericolose, capace di causare danni significativi sia a livello individuale che organizzativo.

Abbiamo esaminato come funziona il phishing, come si è evoluto nel tempo e come gli attacchi recenti, come quello ai danni degli enti governativi europei, hanno utilizzato tecniche sofisticate e malware come PlugX per raggiungere i loro obiettivi. Abbiamo anche discusso le differenze tra spam e phishing e l’importanza della sensibilizzazione degli utenti a queste minacce.

In conclusione, è fondamentale essere consapevoli dei rischi del phishing e adottare misure preventive per proteggere se stessi e le proprie organizzazioni. Questo include l’educazione degli utenti, l’implementazione di soluzioni di sicurezza robuste e l’aggiornamento costante delle proprie conoscenze sulle ultime minacce e tecniche di attacco. In un mondo in cui la tecnologia gioca un ruolo sempre più centrale nelle nostre vite, la sicurezza informatica non è più un optional, ma una necessità. 🛡️💻🌐

🔗 Fonti: Check Point Research, Threat Intelligence Group di Anomali.

Fonti: IBM, Cisco