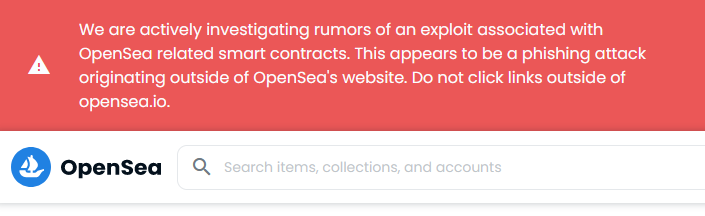

Opensea viene hackerato in massa?

I proprietari di NFT di alto valore vengono attirati da un aggressore sconosciuto le cui risorse sono elencate su Opensea. Pertanto, è possibile che il nuovo contratto Opensea sia stato violato o che l’utente abbia fatto phishing. Qualsiasi utente che ha interagito con i nuovi contratti Opensea viene hackerato deve revocare immediatamente l’approvazione del token di Opensea. L’interfaccia di Etherscan e Revoke.cash insieme lo mostra.

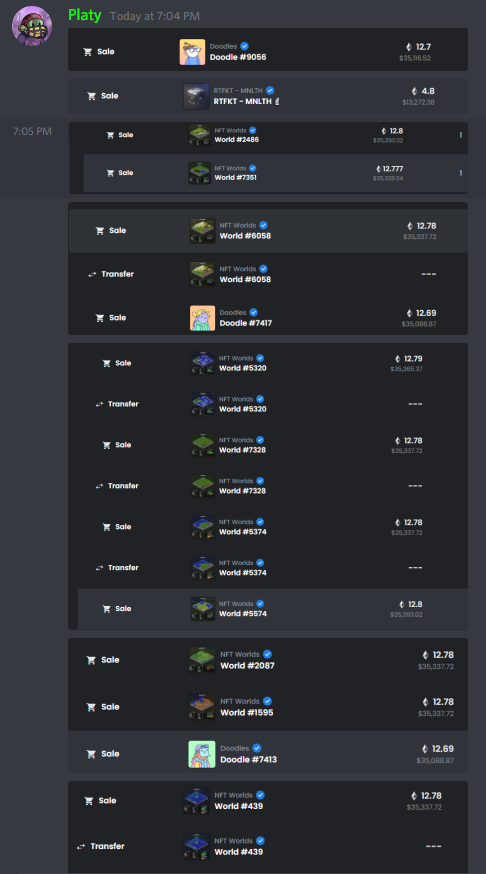

Alle 09:13 di questa mattina (ora del Synthetic Team) l’attacco sembra essere terminato. Le transazioni in uscita sono durate più di 30 minuti conto dell’attaccante e contratto Attack. L’attaccante detiene attualmente 641,5 liquidi ETH e molti NFT di alta qualità tra cui 17 Azuki, 3 BAYC, 2 Cool Cats e 2 Mutant Ape Yacht Club. Ha anche intascato un ENS che criticava il razzismo.

Tuttavia, il caso è stato riaperto. A questo punto, sembra che l’utente sia stato vittima di una truffa di phishing. L’attaccante potrebbe aver attaccato ora poiché l’elenco delle truffe di phishing sta per scadere insieme al tempo di migrazione del contratto opensea.

Fonte: Twitter

L’attaccante ha guadagnato finora oltre 680 ETH e non mostra segni di fermarsi. La tua attività su Opensea è molto pesante (e Opensea l’ha rimossa). prenota pagina questa operazione in basso). Bored Apes, Mutant Apes, Azukis, mfers, FVCK_CRYSTALS, Doodles e praticamente qualsiasi altra cosa che non è stata venduta viene attualmente spostata nei portafogli e venduta a un prezzo di riserva o inferiore.

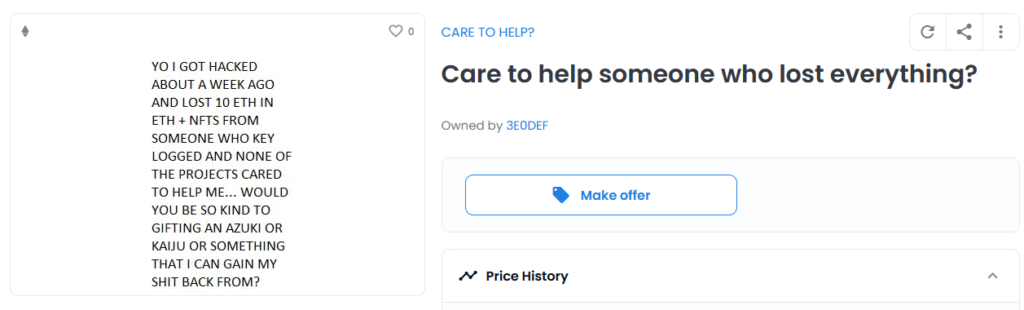

Il solito flusso di messaggi “plz ser mi familia” viene inoltrato anche agli account, alcuni sotto forma di raccolte NFT Opensea.

L’account dell’attaccante e il contratto di attacco continueranno a funzionare. Agisci per proteggere la tua ricchezza!

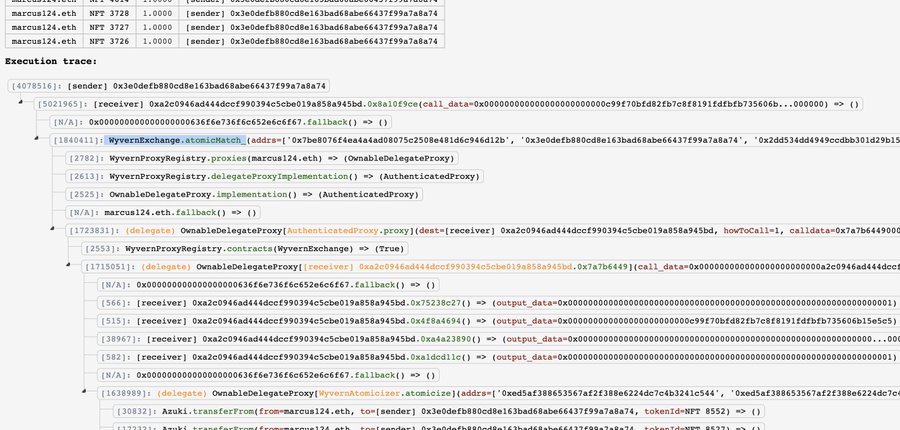

Cheat phishing buon errore contratto Hsmart?

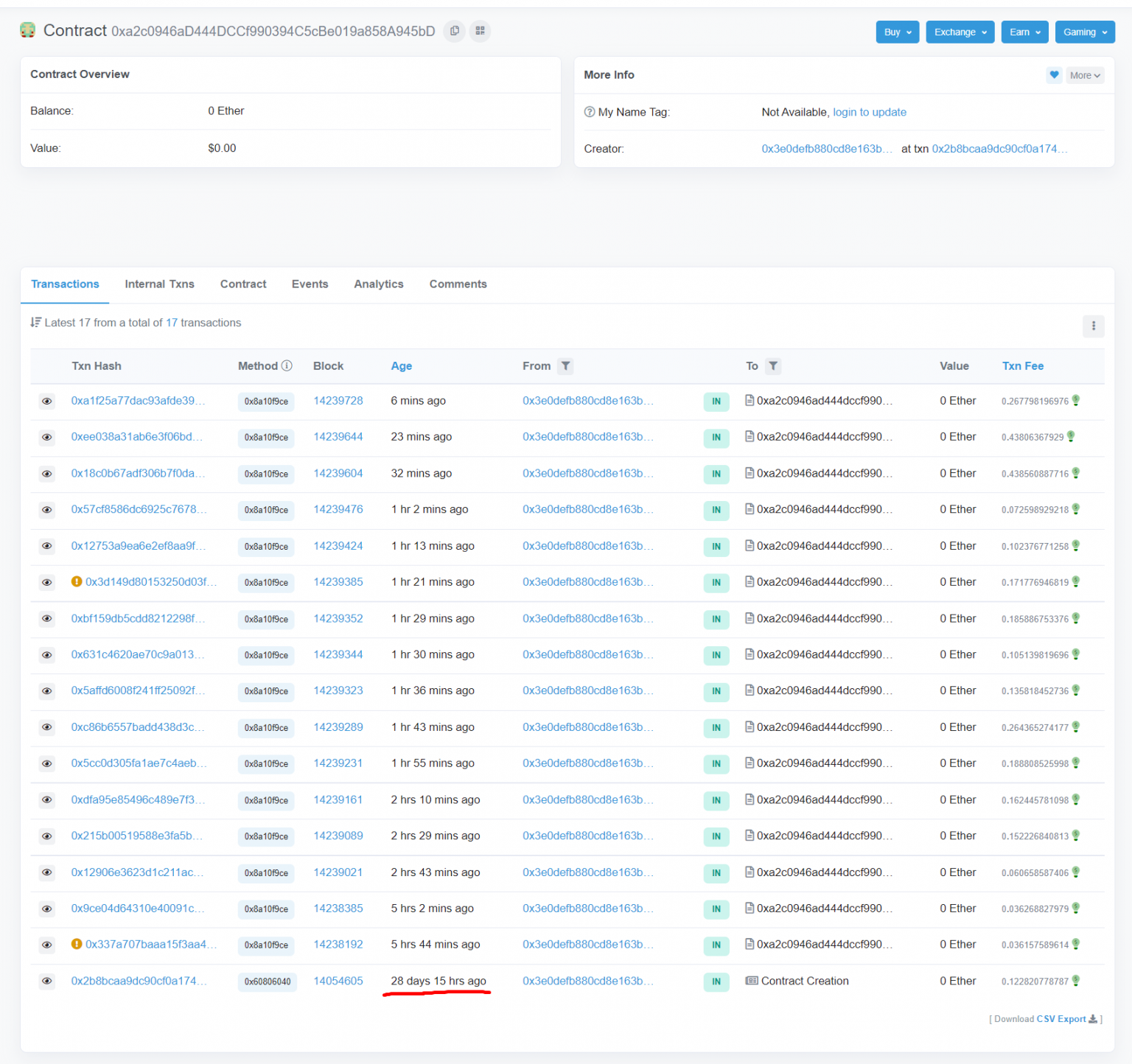

È interessante notare che il contratto di attacco è stato creato 28 giorni fa prima che la migrazione in mare aperto fosse implementata.

Al momento non è chiaro se si tratti di un bug di smart contract, di un attacco di phishing che copia le comunicazioni di migrazione di Opensea o di un attacco di phishing iniziale. Attualmente, diverse descrizioni indicano un attacco di phishing. Probabilmente il nuovo contratto con Opensea non è mai stato violato.

Altri utenti affermano di non interagire affatto con le e-mail di opensea, risultando in una risposta più complicata.

Alcuni utenti hanno deriso altri utenti per aver approvato “WyvernExchange” invece di Opensea. Wyvern è il nome dietro le quinte di uno scambio in mare aperto come si vede nel contratto C’è un segno di spunta blu. Wyvern non è un gruppo dannoso.

Indipendentemente dal fatto che la truffa implichi una migrazione e-mail o meno, le e-mail stesse sono ancora un’idea terribile. Essere user-friendly è una cosa, ma addestrare i tuoi utenti ad autorizzare crittograficamente le cose su cui fanno clic nelle e-mail…